今天在檢查服務器系統安全的時候,發現網站存在流量異常的情況,同一個IP地址頻繁請求上百次以上,但是是不是存在被注入或穿篡改的情況,就登陸了阿里云的控制臺,通過云盾發現有一個可以的webshell文件。

從服務器的文件管理中確認了該文件的存在,下載下來后發現確實是一個webshell木馬,阿里云盾只能給提示是否有木馬的存在,如何把木馬傳進來的阿里云沒有對應的提醒,如果逐條去查網站運行日志,這樣排查起來還是比較困難的。

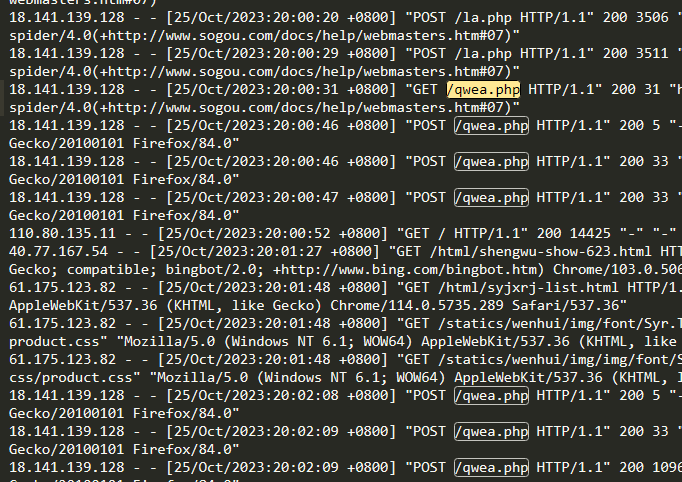

換另一個思路來講,既然他把webshell傳上來了,那么肯定有對應的訪問日志,以這個文件為索引地址查詢訪問對應的IP,然后在對相似IP地址進行排查,就可以找尋出對方攻擊的入口。

把最近一周左右的網站日志全部下載下來,導入到文本編輯工具中以webshell文件名進行搜索。

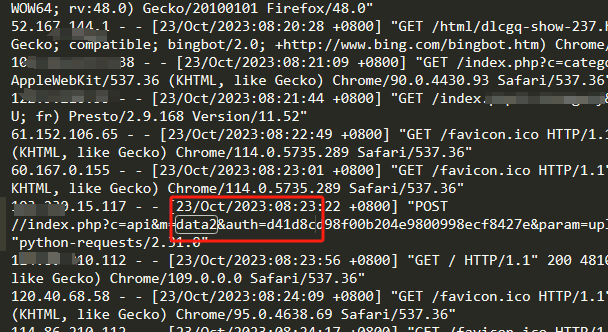

索引到了不少搜索引擎蜘蛛的記錄,這些上下日志之間沒有關聯,可以跳過忽略,最終找到了一個以"python-requests/2.31.0"反饋的可疑IP地址,然后通過搜索這個IP地址確認了對方是利用了API文件中的授權認證構建了一個上傳的方法。